“Từ đầu năm 2023 đến hết tháng 4, trong số 13.296 tên miền mới liên quan đến ChatGPT hoặc OpenAI được tạo ra, một trong mỗi 25 tên miền mới được tạo ra có thể gian lận hoặc có tiềm năng gian lận,” các nhà nghiên cứu từ Check Point đã chia sẻ vào thứ Ba.

Vào thứ Tư, Meta cho biết kể từ tháng 3 năm 2023, họ đã chặn 1.000 liên kết độc hại sử dụng ChatGPT làm mồi câu để không bị chia sẻ trên các công nghệ của họ (Facebook, WhatsApp, vv.)

Mạo danh ChatGPT

Kẻ tấn công thường giấu mã độc trong các tệp trông vô hại và cung cấp các ứng dụng máy tính để bàn và điện thoại di động không có thực hoặc các tiện ích trình duyệt có sẵn trên các cửa hàng ứng dụng chính thức.

Phần mở rộng Chrome giả mạo ChatGPT tấn công các cookie phiên Facebook để xâm nhập vào các tài khoản Facebook cá nhân và kinh doanh không phải là chuyện hiếm.

“Để tập trung vào doanh nghiệp, các nhóm độc hại thường tấn công vào các tài khoản cá nhân của những người quản lý hoặc liên quan đến trang doanh nghiệp và tài khoản quảng cáo,” Nathaniel Gleicher, Trưởng phòng Chính sách An ninh và Ryan Victory, Kỹ sư Phát hiện và Phát hiện Phần mềm độc hại tại Meta, giải thích.

Để giúp người dùng của chính nền tảng của họ chống lại các mối đe dọa này, Meta đang:

- Phát hành một công cụ hỗ trợ mới để hướng dẫn người dùng cách xác định và loại bỏ phần mềm độc hại

- Triển khai khả năng cho doanh nghiệp có khả năng quản lý và quản trị thay đổi quản trị viên nhiều hơn trong Trình quản lý Doanh nghiệp

- Mở rộng yêu cầu phê duyệt các hành động tài khoản kinh doanh nhạy cảm.

- Mồi câu và mục tiêu khác

“Kẻ tấn công có thể thiết kế phần mềm độc hại của họ để tấn công vào một nền tảng trực tuyến cụ thể, bao gồm xây dựng các hình thức xâm nhập tài khoản phức tạp hơn từ những gì bạn thường mong đợi từ phần mềm độc hại phổ biến. Ví dụ, chúng tôi đã thấy các họ tộc phần mềm độc hại có thể cố gắng tránh qua xác thực hai yếu tố hoặc có khả năng tự động quét và phát hiện các kết nối giữa tài khoản bị xâm nhập và tài khoản doanh nghiệp mà nó có thể liên kết đến.”

Phần mềm độc hại mà chúng tôi sử dụng - chẳng hạn như DuckTail, NodeStealer và các phần mềm lấy thông tin khác - đang theo dõi các thông tin đăng nhập hoặc cookie phiên mà chúng có thể nhận được và sẽ lợi dụng để chiếm đoạt các tài khoản trên các dịch vụ truyền thông xã hội và trực tuyến khác để phát triển và lưu trữ các phần mềm độc hại.

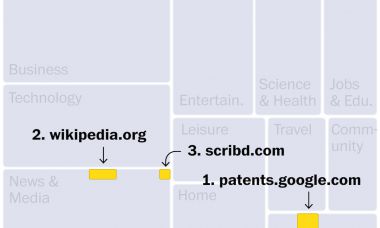

“Chúng tôi đã thấy việc chặn và báo cáo công khai về các loại mã độc này buộc các nhà điều hành phải nhanh chóng tiến hóa chiêu thức để cố gắng giữ mình bơi trên cùng. Chúng tôi đã thấy họ sử dụng chế độ ẩn danh để vượt qua các hệ thống đánh giá quảng cáo tự động và tận dụng các công cụ tiếp thị phổ biến như các công cụ rút ngắn liên kết để giả disguises và điểm đến cuối cùng của những liên kết này. Nhiều chiến dịch này đã thay đổi chiêu lure để nhắm mục tiêu vào các chủ đề phổ biến khác như Google's Bard và TikTok marketing support. Một số chiến dịch này, sau khi chúng tôi đã chặn các liên kết độc hại đến các nền tảng chia sẻ tệp và lưu trữ trên web, đã bắt đầu nhắm mục tiêu vào các dịch vụ nhỏ hơn, chẳng hạn như Buy Me a Coffee - một dịch vụ được sử dụng bởi các tác giả để chấp nhận sự hỗ trợ từ khán giả của họ - để lưu trữ và phân phối các phần mềm độc hại”.